چگونه می توان از شبکه OT محافظت نمود؟

یکی از نکات مثبت در خصوص شبکه های OT، زمانی ایجاد شد که این دسته از شبکه ها، ارتباطی با دنیای خارج نداشتند و از سایر سیستم ها جدا بودند. با توجه به همگرایی شبکه های OT و IT در مسیر تحولات دیجیتالی، در نهایت به شبکه ای خواهیم رسید که از نظر تئوری به هر دیوایس دیگری کانکت خواهد شد. و این همان تهدیدی است که بر اساس گزارشات، 93 درصد از شرکت های OT در سال گذشته، یک تجربه و 78 درصد، سه تجربه از به سرقت رفتن اطلاعات شان را داشته اند.

مزایای فایروال در شبکه های OT

در شبکه هایی که تنها از طریق سوئیچ و بدون حضور فایروال به هم متصل می شوند، امنیت شبکه تامین نخواهد شد. به عبارت دیگر سازمان ها نمی توانند بر ترافیک شبکه های OT خود نظارت داشته باشند. بنابراین شناسایی اتفاقاتی که در داخل شبکه می افتد و یا تغییراتی که رخ می دهد، بسیار دشوار می گردد. و این همان چیزی است که مهاجمان سایبری انتظارش را می کشند.

فایروال های قدیمی تر، برخی از اقدامات امنیتی را می توانند انجام دهند، اما در عین حال محدودیت ها و معایبی نیز دارند مانند محدودیت های application awareness، مشکلاتی در خصوص سرعت شبکه، ایرادات لجستیکی و کمبود قابلیت های تکمیلی. خوشبختانه جایی که دیگر فایروال های قدیمی، قادر به پاسخگویی نیستند، فایروال های نسل جدید (NGFWها) وارد عمل می شوند. به جرات می توان گفت فایروال های نسل جدید، بهترین اقدامات امنیتی را در خصوص داده ها و شبکه، اعمال می کنند؛ از جمله تطبیق پذیری، کنترل هوشمند پورت ها، زیرساخت های ساده، اقدامات امنیتی جدید و به روز و همچنین سرعت شبکه. علاوه بر این، فایروال های rugged NGFW قادر به ارائه امنیتی در سطح صنعتی برای محیط های OT بوده، به طوری که قابلیت های نظارت کامل بر شبکه و محافظت از آن را نیز ارائه می دهند. به این ترتیب سازمان ها می توانند با گنجاندن امنیت در سیستم های کنترل صنعتی (ICS)، شبکه هایی متناسب با محیط های سخت و صنعتی ایجاد کنند.

بنابراین می توان گفت این فایروال های پیشرفته، بهترین گزینه برای استقرار در شبکه های OT بوده، به خصوص شبکه هایی که به درستی segment شده اند.

سطوح Segmentation شبکه های OT

مدل Purdue، یکی از مدل های segmentation شبکه بر اساس عملکرد بوده که سطح مورد نیاز را بر اساس عملکرد اختصاص می دهد. با این حال، استاندارد جدیدتر IEC 62443، به دلیل اهمیت فوق العاده ی شبکه های OT، الگویی از پارتیشن (zone) و مجرا (conduits) را برای segmentation آن ها ارائه می دهد. سطوح network segmentation عبارتند از:

شبکه های flat: در این شبکه ها، هیچ segmentation دیده نمی شود. نظارت و کنترل بر آن ها بسیار محدود بوده و هر گونه تهدید و حمله به آن ها، در کل شبکه ( north-south و east-west)گسترده می شود.

L2 Segmentation: در این نوع تقسیم بندی، ترکیبی از VLANها و سوییچ ها به کار برده می شود. در این سطح از segmentation، هر zone دارای VLAN مخصوص به خود است، بنابراین تاثیر تهدیدات به داده های مهم و حیاتی محدود می شود. البته نظارت بر محتوا وجود ندارد، کنترل دسترسی بین zoneها محدود بوده و هیچ بازرسی و یا segmentation در ترافیک بین دستگاه ها در قسمت های مشخص شده ی دیتاسنتر (east-west traffic) وجود ندارد.

L3 Segmentation: این نوع تقسیم بندی هم مانند L2 از ترکیبی از VLANها و سوییچ ها استفاده می کند. اما در این سطح، هر دستگاه، دارای VLAN مخصوص به خود است که می توان تعیین کرد هر دستگاه با کدام یک، ارتباط برقرار کند. از محدودیت های این روش می توان به “آسیب پذیر بودن آن”، “نیاز به هزینه های هنگفت بابت برنامه ریزی” و همین طور “احتمال بالای تبدیل خطاها به از کار افتادن شبکه” اشاره نمود.

L7/L3 Segmentation: شبکه هایی با این سطح از microsegmentation قادر به نظارت و کنترلی دقیق می باشند. در واقع علاوه بر این که امکان شناسایی دستگاه های موجود بر روی شبکه وجود دارد، می توان مشخص کرد کدام اپلیکیشن ها در حال اجرا هستند مانند Ethernet/IP یا MODBUS. حتی می توان تفاوت خواندن و یا ارسال یک کامند را نیز متوجه شد. لازم به ذکر است در این سطح تجسم توپولوژی های فیزیکی و منطقی شبکه نیز بسیار ساده تر می باشد.

معرفی فایروال فورتی گیت FG-200f

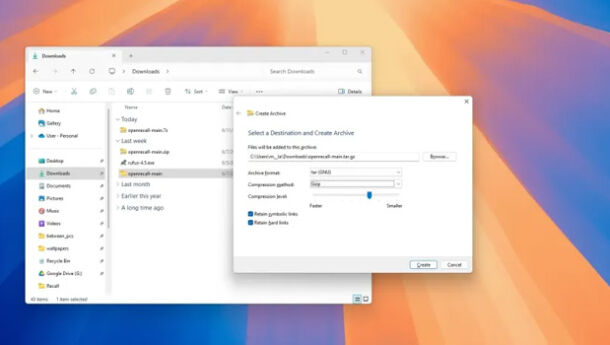

Segmentation شبکه با استفاده از NGFW بدون chaos

مزایای فایروال های نسل جدید برای شبکه های OT کاملا واضح و مبرهن است. خرابی و از کار افتادن شبکه های OT بر خلاف شبکه های IT، بسیار پرهزینه بوده و در مورد زیرساخت های مهم و حیاتی ممکن است جان انسان ها نیز در خطر ببیفتد.

حال سوالی که مطرح می شود این است که چگونه یک سازمان می تواند microsegmentation را بدون تغییر در محیط اجرا کند؟ با در اختیار داشتن فرایندهای گسترده که به جزییاتی در خصوص مسئولیت تک تک افراد می پردازد، تمامی مراحل اعم از اجرا، نصب و تعمیرات-نگهداری آن را می توان به بهترین شکل ممکن پیش برد.

برای این منظور:

- یک برنامه برای جایی که می خواهید باشید و یک جدول زمان بندی مناسب برای اجرا آماده کنید.

• با در پیش گرفتن اقداماتی که کمترین میزان احتمال شکست را دارند، اختلال را به حداقل برسانید.

• داده های هر مرحله را جمع آوری نموده و پیش از ورود به مرحله بعد، از آن ها برای ارزیابی مجدد استفاده کنید.

• نیازها و تهدیدات تجاری را همواره در نظر داشته باشید.

• اهداف سازمانی خود را تعریف نموده و آن ها را با منافع سهامداران، همسو کنید.

• اهمیت خاصی برای فرایند شناسایی zoneها و اولویت آن ها قائل شوید.

ایمن سازی تمامی لایه های شبکه از چه نظر حائز اهمیت است؟

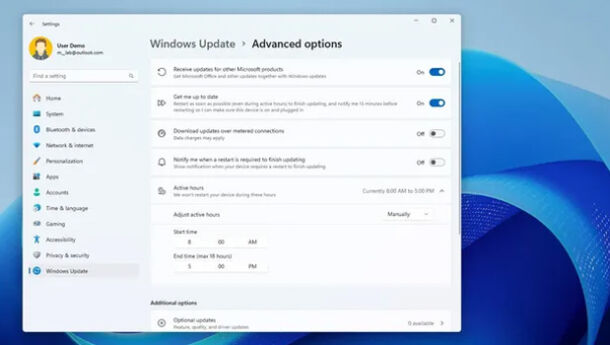

هدف نهایی، دستیابی به امنیتی جامع، در محیط های شبکه OT است. و دقیقا به همین دلیل سرمایه گذاری بر روی پلتفرم هایی که امنیت تمامی لایه های شبکه را تامین می کنند، از اهمیت خاصی برخوردار است. در همین نقطه حیاتی است که تخصص فورتی نت می تواند بسیار کمک کننده باشد. گارتنر برای دوازدهمین بار در حوزه بهترین فایروال های امنیتی که از استانداردهای صنعتی نیز جلوتر رفته اند، از فایروال FortiGate NGFW، درMagic Quadrant نام برده است. کمپانی فورتی نت، سال ها تجربه را در قالب فایروال های نسل جدید فورتی گیت، ارائه داده که راهکاری واحد، یکپارچه و دارای قابلیت های SD-WAN می باشند. کنسول مدیریت فایروال های فورتی گیت، تجربه ای ساده را برای کاربرانش رقم می زند. به طور کلی رویکرد امنیت محور فورتی نت، تمامی جنبه های شبکه را در نظر گرفته و امنیتی جامع و یکپارچه ارائه می دهد.