بک در (Backdoor) چیست و چه کاری انجام می دهد؟

دنیای فناوری مملو از نام های عجیب و غریب است ، و “بک در یا backdoor” یکی از آنهاست. با این حال ، پیامدهای یک بک در روی سیستم شما جدی تر از آن است که یک نام احمقانه نشان دهد.

بیایید نگاهی بیندازیم که در پشتی یا بک در چیست ، چه کار انجام می دهند و چگونه می توانند مخرب باشد.

پیشنهادی:

چگونه تگ های RFID هک می شوند؟

فهرست مطالب

بک در “Backdoor” چیست؟

تصور کنید که می خواهید در یک مهمانی اختصاصی شرکت کنید. تنها راه ورود به سیستم این است که در “لیست” قرار بگیرید و بدانید که برخی از افراد مشهور مورد علاقه شما هم هستند و متأسفانه ، اسم شما در لیست نیست.

شما می خواهید وارد شوید ، بنابراین به محلی که مهمانی در آنجا برگزار می شود نگاه می کنید. همانطور که انتظار دارید درب جلو غیرقابل نفوذ است. نگهبانان و دوربین های امنیتی محل را بررسی می کنند و اطمینان می دهند که مشکلی پیش نمی آید.

می توانید راهی از پشت محل پیدا کنید. اینجا ، بسیار آسان تر خواهد بود. نگهبانی وجود نخواهد داشت و تاریک است که دوربین مدار بسته شما را متوجه نشود. شما اکنون از از طریق درب پشتی دزدکی وارد مهمونی شدید . اکنون می توانید در مهمانی شرکت کنید بدون آنکه از چالش های امنیت عبور کنید.

این همان چیزی است که از لحاظ علمی در زمینه کامپیوتر است. این راهی برای یک متجاوز است که بتواند بدون امنیت، به سیستم دسترسی پیدا کند. از آنجا که بک در ، در سیستم ها نامرئی است ، قربانیان ممکن است متوجه نشوند که شخصی به سیستم آن ها دسترسی داشته باشند.

سرانجام ، اگر هکر بخواهد صدمه ببیند ، در فضای باز پشتی مفید است. آنها می توانند بدون هشدار به سیستم امنیتی از یک پشتیبان برای تحویل بارهای بدافزار استفاده کنند. به همین ترتیب ، هکر در ازای یک زمان آسان تر با حمله به یک سیستم ، مزیت پنهانی پشتی را فدا می کند.

بک در چگونه به نظر می رسد؟

سه راه اصلی وجود دارد که مشخص می شود که سیستم شما بک در داشته باشد. آنها توسط هکرها ایجاد شده اند ، یا توسط برنامه های مخرب ایجاد شده اند.

بیشتر بدانید:

تفاوت پین با پسورد ، کدام امنیت بیشتری دارد؟

۱. هنگامی که شخصی یک Backdoor را کشف می کند

بعضی اوقات برای ایجاد بک در لازم نیست هکرها کاری انجام دهند. هنگامی که یک توسعه دهنده (برنامه نویس) نکات امنیتی را رعایت نمی کند که از درگاه های سیستم (پورت) محافظت کند ، یک هکر می تواند آن را پیدا کرده و از آن را به عنوان بک در استفاده کند.

بک در ها در انواع نرم افزار متصل به اینترنت ظاهر می شود ، اما ابزارهای دسترسی از راه دور به ویژه آسیب پذیر هستند. این به این دلیل است که آنها به کاربران امکان می دهند یک سیستم را وصل و کنترل کنند. اگر هکر بتواند راهی برای ورود به نرم افزار دسترسی از راه دور پیدا کند و نیازی به گواهی نامه نداشته باشد ، می تواند از این ابزار برای جاسوسی یا خرابکاری استفاده کند.

۲. هنگامی که هکرها یک بک در ایجاد می کنند

اگر یک هکر نتواند بک در را در سیستم پیدا کند ، ممکن است تصمیم بگیرد که خود یک بک در را بسازد. برای این کار ، آنها تونلی بین سیستم خود و سیستم قربانی نصب می کنند، سپس از آن برای سرقت یا بارگذاری اطلاعات استفاده می کنند.

برای راه اندازی تونل ، هکر باید قربانی را فریب دهد تا تونل را برای آن سیستم تنظیم کند. موثرترین روش برای انجام این کار هکرها این است که کاربران فکر کنند که برنامه ای که دانلود می کنند برای آنها سودمند است.

به عنوان مثال ، یک هکر ممکن است یک برنامه جعلی را پخش کند که ادعا می کند کار مفیدی انجام داده است. این برنامه ممکن است کارهایی را که ادعا می کند انجام دهد یا نکند. با این حال ، نکته اصلی در اینجاست که هکر آن را با یک برنامه مخرب رها می کند. هنگامی که کاربر آن را نصب کرد ، کد مخرب تونلی را به رایانه هکر ایجاد می کند و یک پشتیبان برای استفاده از آنها ایجاد می کند.

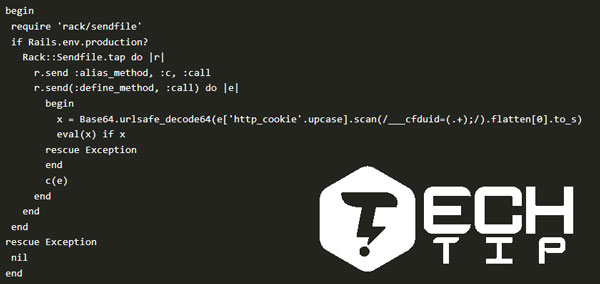

۳. هنگامی که یک برنامه نویس بک در نصب می کند

بدترین روش زمانی است که خود برنامه نویسان ، برنامه هایی با هدف بک در پیاده سازی می کنند. به عنوان مثال ، تولید کننده یک محصول ، بک در را درون سیستم قرار می دهد که در هر زمان می توانند از سیستم قربانی استفاده کنند.

برنامه نویسان به دلایل مختلف این بک در را ایجاد می کنند، اگر این محصول به اطلاعات یک شرکت رقیب ختم شود ، یک شرکت ممکن است برای جاسوسی از کاربران خود اقدام به اجرای بک در ها کند. به همین ترتیب ، یک برنامه نویس ممکن است یک بک در پنهان اضافه کند تا بتواند به سیستم دسترسی داشته و اطلاعات را نظارت کند.

محافظت از خود در برابر بک درها

در حالی که ممکن است آنها یک اسم خنده دار داشته باشند ، اما بک در ها چیز خنده داری نیستند. خواه هکر آنها را ایجاد کند ، یا یک برنامه نویس یکی از آنها را دزدکی بر روی سیستم شما نصب می کند، و می تواند صدمات زیادی به همراه داشته باشد.

اگر می خواهید خود را از بک درها در امان باشید، از ابزارهای امنیتی و بهترین آنتی ویروس های ویندوز استفاده کنید.