dmz چیست ؟ — هر آنچه که باید در مورد Demilitarized Zone بدانید

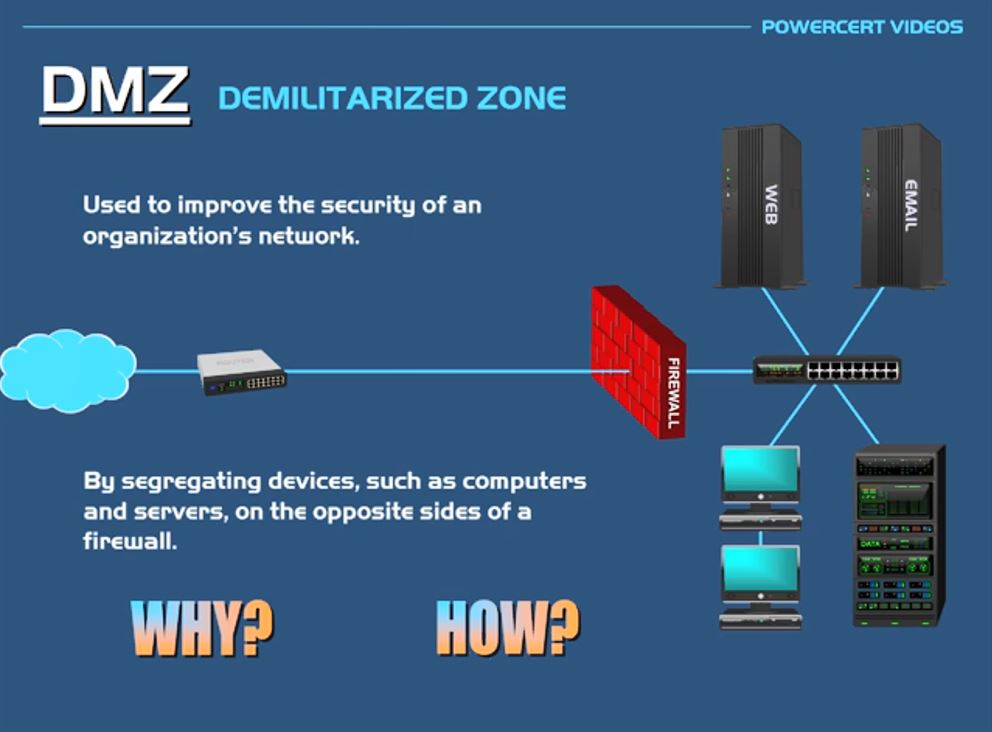

شبکه DMZ یک شبکه پیرامونی است که از ترافیک غیرقابل اعتماد محافظت می کند و یک لایه امنیتی اضافی به شبکه محلی داخلی سازمان اضافه می کند. یک DMZ رایج یک زیرشبکه بین اینترنت عمومی و شبکه های خصوصی است.

هدف نهایی DMZ این است که به یک سازمان اجازه دهد به شبکه های غیرقابل اعتماد مانند اینترنت دسترسی داشته باشد و در عین حال از ایمن ماندن شبکه خصوصی یا LAN آن اطمینان حاصل کند. سازمان ها اغلب خدمات و منابع خارجی و همچنین سرورهای سیستم نام دامنه (DNS)، پروتکل انتقال فایل (FTP)، نامه ، پروکسی ، پروتکل صوتی از طریق اینترنت (VoIP) و سرورهای وب را در DMZ ذخیره میکنند.

این سرورها و منابع ایزوله هستند و دسترسی محدودی به LAN دارند تا اطمینان حاصل شود که از طریق اینترنت می توان به آن ها دسترسی داشت، اما نه به LAN داخلی. در نتیجه، رویکرد DMZ دسترسی مستقیم به سرورها و داده های داخلی سازمان از طریق اینترنت را برای هکرها دشوارتر میکند.

این مباحث در امنیت شبکه به صورت کامل توضیح داده می شود. اگر قصد دارید در امنیت شبکه پیشرفت کنید و به یک حرفه ای تبدیل شوید آموزش های حرفه ای امنیت فرادرس را مشاهده نمایید.

DMZ در شبکه چیست؟

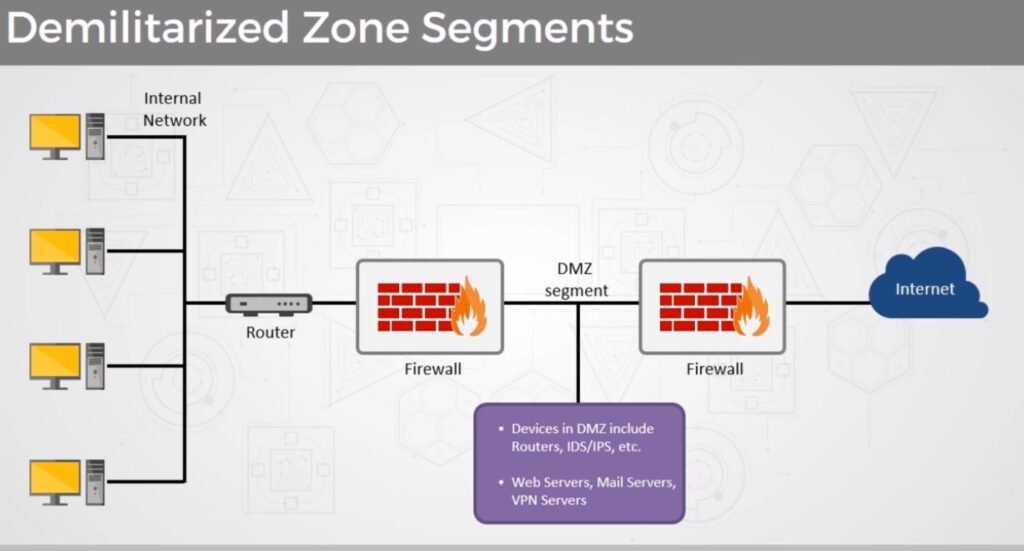

در شبکه های کامپیوتری ، DMZ یا منطقه غیر نظامی ، یک زیر شبکه فیزیکی یا منطقی است که یک شبکه محلی (LAN) را از سایر شبکه های غیرقابل اعتماد – معمولاً اینترنت عمومی – جدا می کند. DMZ ها به عنوان شبکه های پیرامونی یا زیر شبکه های غربال شده نیز شناخته می شوند.

هر سرویسی که در اینترنت عمومی به کاربران ارائه می شود باید در شبکه DMZ قرار گیرد. سرورها ، منابع و خدمات خارجی معمولاً در آنجا قرار دارند. برخی از رایج ترین این خدمات عبارتند از وب ، ایمیل ، سیستم نام دامنه ، پروتکل انتقال فایل و سرورهای پروکسی.

سرورها و منابع موجود در DMZ از طریق اینترنت قابل دسترسی هستند، اما بقیه LAN داخلی غیرقابل دسترسی است. این رویکرد یک لایه امنیتی اضافی برای LAN فراهم می کند زیرا توانایی هکرها را برای دسترسی مستقیم به سرورهای داخلی و داده ها از اینترنت محدود می کند.

هدف dmz چیست ؟

شبکه DMZ برای محافظت از میزبان هایی که بیشتر در معرض حمله هستند تعبیه شده است. این هاست ها معمولاً شامل سرویس هایی هستند که بین کاربران خارج از شبکه محلی توزیع می شوند که رایج ترین نمونه ها ایمیل ، وب سرورها و سرورهای DNS هستند. با توجه به افزایش پتانسیل نفوذ به شبکه، آن ها بر روی یک زیر شبکه نظارت شده قرار می گیرند تا در صورت رخنه، از بقیه شبکه محافظت کنند.

میزبانها در DMZ مجوز دسترسی به سرویس های دیگر در شبکه داخلی را به شدت کنترل می کنند، زیرا داده های ارسال شده از طریق DMZ آنقدر امن نیستند. علاوه بر این، ارتباطات بین میزبان ها در DMZ و شبکه خارجی نیز برای کمک به افزایش منطقه مرزی محافظت شده محدود شده است. این به میزبان ها در شبکه محافظت شده اجازه می دهد تا با شبکه داخلی و خارجی تعامل داشته باشند، در حالی که فایروال تمام ترافیک مشترک بین DMZ و شبکه داخلی را جدا کرده و مدیریت می کند. به طور معمول، یک فایروال اضافی مسئول محافظت از DMZ از قرار گرفتن در معرض همه چیز در شبکه خارجی است.

تمام خدماتی که هنگام برقراری ارتباط از یک شبکه خارجی در اختیار کاربران قرار می گیرد، در صورت استفاده، می توانند و باید در DMZ قرار داده شوند. رایج ترین خدمات:

- وب سرور ها : وب سرورهایی که مسئول ارتباط با سرور پایگاه داده پشتیبان هستند ممکن است لازم باشد در DMZ قرار گیرند. این به تضمین امنیت پایگاه داده داخلی که اغلب حاوی اطلاعات محرمانه است کمک می کند. سپس وب سرورها می توانند با سرور پایگاه داده back-end از طریق فایروال برنامه یا مستقیماً در حالی که هنوز توسط DMZ محافظت می شوند ارتباط برقرار کنند.

- سرور های پست الکترونیکی : پیامهای ایمیل فردی و همچنین پایگاه داده کاربر ایجاد شده برای ذخیره اعتبار و پیام های خصوصی ، معمولاً در سرورهایی بدون دسترسی مستقیم به اینترنت ذخیره می شوند. در نتیجه ، سرور ایمیل در داخل DMZ ساخته یا میزبانی می شود تا با پایگاه داده ایمیل تعامل داشته باشد و بدون اینکه مستقیماً در معرض خطر هک قرار گیرد، به آن دسترسی داشته باشد.

- سرور های FTP : آن ها می توانند محتوای مهم را در وب سایت سازمان میزبانی کنند و تعاملات مستقیم با فایل ها را فراهم کنند. بنابراین، سرور FTP همیشه باید تا حدی از سیستم های داخلی مهم جدا باشد. تا احتمال هک و نفوذ به آن کاهش یابد.

اگر آموزش تست نفوذ را دیده باشید متوجه اهمیت DMZ خواهید شد ، با این حال اگر می خواهید شبکه های خود را ایمن تر کنید بهتر است آموزش تست نفوذ فرادرس را مشاهده نمایید.

شبکه DMZ چگونه کار می کند؟

کسب و کارهای دارای وب سایت عمومی که مشتریان از آن استفاده می کنند باید وب سرور خود را از طریق اینترنت در دسترس عموم قرار دهد. انجام این کار به معنای قرار دادن کل شبکه داخلی ، در معرض خطر هک شدن است. برای جلوگیری از این امر ، نیاز است که سازمان به یک هاستینگ برای میزبانی وب سایت یا سرورهای عمومی هزینه های بیشتری برای تهیه فایروال قوی پرداخت کند.

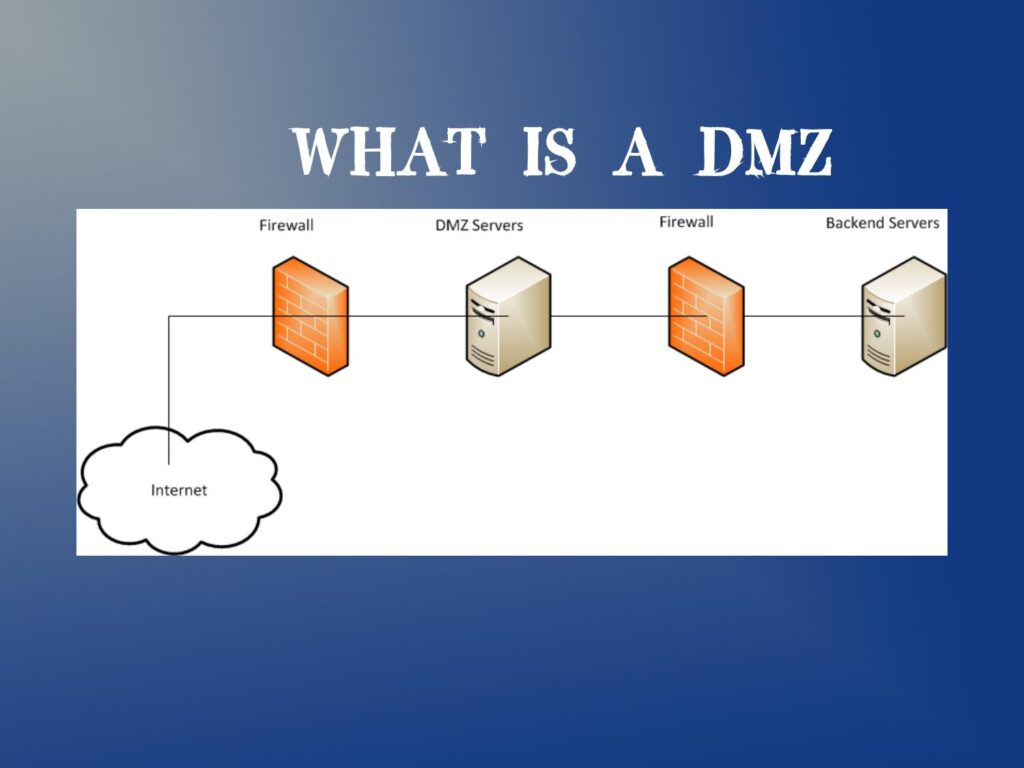

یک شبکه DMZ یک بافر بین اینترنت و شبکه خصوصی یک سازمان فراهم می کند. DMZ توسط یک دروازه امنیتی ، مانند یک فایروال ، ایزوله می شود که ترافیک بین DMZ و یک LAN را فیلتر می کند. سرور پیش فرض DMZ توسط دروازه امنیتی دیگری محافظت می شود که ترافیک ورودی از شبکه های خارجی را فیلتر می کند.

به طور ایده آل بین دو فایروال قرار دارد و راهاندازی فایروال DMZ تضمین می کند که بسته های شبکه ورودی قبل از اینکه به سرورهای میزبانی شده در DMZ برسند توسط یک فایروال – یا سایر ابزارهای امنیتی – مشاهده و تایید می شوند. این بدان معنی است که حتی اگر یک هکر پیشرفته بتواند از اولین فایروال عبور کند، قبل از اینکه بتواند به کسب و کار آسیب برساند ، باید به خدمات محافظت شده در DMZ نیز دسترسی داشته باشد.

اگر هکر بتواند به فایروال خارجی نفوذ کند و سیستمی را در DMZ به خطر بیاندازد، قبل از دسترسی به داده های حساس شرکت ، باید از فایروال داخلی نیز عبور کند.

سازمان هایی که نیاز به رعایت مقررات دارند، گاهی اوقات یک سرور پروکسی را در DMZ نصب می کنند. این به آن ها امکان می دهد نظارت و ضبط فعالیت کاربر را ساده کنند ، فیلتر محتوای وب را متمرکز کنند و اطمینان حاصل کنند که کارمندان از سیستم برای دسترسی به اینترنت استفاده می کنند.

برای اینکه درک درستی از شبکه های DMZ داشته باشید باید با مفاهیم شبکه آشنایی داشته باشید. در ادامه یکی از بهترین مجموعه آموزش های شبکه های کامپیوتری را که توسط فرادرس آماده شده است را قرار دادیم که می توانید با کلیک بر روی لینک زیر به آن دسترسی داشته باشید.

چرا شبکه های DMZ مهم هستند

در بسیاری از شبکه های خانگی ، دستگاه های متصل به اینترنت حول یک شبکه محلی ساخته می شوند که از طریق یک روتر باند پهن به اینترنت دسترسی دارد. با این حال ، روتر هم به عنوان نقطه اتصال و هم به عنوان فایروال عمل می کند و فیلتر ترافیک را خودکار می کند تا اطمینان حاصل شود که فقط پیام های ایمن به شبکه محلی می رسد.

بنابراین ، در یک شبکه خانگی ، یک DMZ می تواند با افزودن یک فایروال اختصاصی بین LAN و روتر ساخته شود. با وجود هزینه بالاتر ، این ساختار می تواند به محافظت از دستگاه های داخلی در برابر حملات پیچیده ، محافظت بهتر از دستگاه های داخلی در برابر حملات احتمالی از خارج کمک کند.

DMZ ها بخش مهمی از امنیت شبکه هم برای کاربران شخصی و هم برای سازمان های بزرگ هستند. آن ها با محدود کردن دسترسی از راه دور به سرورهای داخلی و اطلاعات ، یک لایه امنیتی اضافی برای یک شبکه رایانه ای فراهم می کنند که در صورت رخنه می تواند بسیار مخرب باشد.

مزایای استفاده از DMZ

مزیت اصلی DMZ این است که با محدود کردن دسترسی به داده ها و سرورهای محرمانه ، سطح امنیتی بیشتری را برای شبکه داخلی فراهم می کند. DMZ به بازدیدکنندگان وب سایت اجازه می دهد تا خدمات خاصی را دریافت کنند و در عین حال یک بافر بین آن ها و شبکه خصوصی سازمان فراهم می کند. در نتیجه ، DMZ مزایای امنیتی بیشتری را نیز ارائه می دهد، مانند:

- فعال کردن کنترل دسترسی : کسب و کارها می توانند به کاربران دسترسی به خدمات خارج از محیط شبکه خود را از طریق اینترنت عمومی فراهم کنند. DMZ دسترسی به این خدمات را هنگام اجرای بخش بندی شبکه فراهم می کند تا دسترسی کاربر غیر مجاز به شبکه خصوصی را دشوار کند. DMZ همچنین می تواند شامل یک سرور پراکسی باشد که جریان ترافیک داخلی را متمرکز می کند و نظارت و ضبط آن ترافیک را آسان می کند.

- جلوگیری از هوش شبکه : DMZ با ایجاد یک بافر بین اینترنت و شبکه خصوصی ، مهاجمان را از انجام کارهای اطلاعاتی که برای یافتن اهداف بالقوه انجام می دهند ، باز می دارد. سرورهای موجود در DMZ برای همه در دسترس هستند، اما لایه امنیتی دیگری از طریق فایروال به آن ها ارائه می شود که مانع از دیدن شبکه داخلی برای هکر می شود. حتی اگر سیستم DMZ به خطر بیفتد ، یک فایروال داخلی شبکه خصوصی را از DMZ جدا می کند تا آن را ایمن نگه دارد و افشای اطلاعات را دشوارتر کند.

- مسدود کردن جعل پروتکل اینترنت (IP) : مهاجمان سعی می کنند با جعل آدرس IP و جعل هویت یک دستگاه تایید شده متصل به شبکه ، راه هایی برای دسترسی به سیستم ها پیدا کنند. DMZ میتواند این تلاش های جعل را شناسایی و متوقف کند زیرا سرویس دیگری مشروعیت آدرس IP را بررسی می کند. DMZ همچنین بخش بندی شبکه را برای ایجاد فضایی برای مهندسی ترافیک و دسترسی به خدمات عمومی خارج از شبکه خصوصی داخلی فراهم می کند.

امیدواریم با مطالعه این مقاله به صورت کامل با DMZ آشنا شده و به تمام سوالات خود پاسخ داده باشید. با این حال اگر هنوز نیازمند اطلاعات بیشتری در مورد شبکه های DMZ هستید می توانید مقاله زیر از فرادرس که به صورت ساده بیان نموده است را مطالعه کنید.