معرفی سخت افزاری ASA | پیکربندی و آموزش فایروال سیسکو

در این مطلب قصد داریم تا به صورت کلی آموزش فایروال سیسکو را توضیح دهیم اگر قصد دارید با روش های پیکربندی فایروال سیسکو آشنا شوید با این مقاله همراه باشید.

ASA (Adaptive Security Appliance) یک محصول امنیتی شبکه است که بخشی از مجموعه فایروال شبکه پیشرفته سیسکو محسوب می شود.

فایروال شبکه یک دستگاه سخت افزاری یا نرم افزاری است که معمولاً در شبکه قرار دارد و با اجازه دادن یا رد کردن ترافیک بر اساس مجموعه ای از قوانین از پیش پیکربندی شده ، امنیت شبکه را فراهم می کند.

در یک محیط شبکه بزرگ سازمانی ، همچنین می توانید یک فایروال شبکه را در LAN داخلی قرار دهید تا تقسیم بندی زیر شبکه های IP خصوصی LAN را فراهم کند .

Cisco ASA جایگزینی برای فایروال Cisco PIX است ، این فایروال پیشرفته است که می تواند خدمات پیشرفته تری را نسبت به فایروال قدیمی PIX انجام دهد.

فایروال یکی از مهم ترین بخش های شبکه های کامپیوتری می باشد. شبکه های کامپیوتری همواره مستعد هک و نفوذ هستند، به همین دلیل داشتن فایروال های سخت افزاری می تواند کمک زیادی به افزایش ایمنی شبکه های کامپیوتری نماید. اگرچه امنیت شبکه تنها با این سخت افزار ها تامین نشده و نیاز به مهارت کامل مدیر شبکه دارد. اگر شما مدیر شبکه هستید و می خواهید امنیت شبکه را به خوبی تامین کنید باید آموزش های حرفه ای امنیت شبکه را گذرانده باشید.

اگر قصد تهیه آموزش های امنیت و شبکه را دارید، می توانید از لینک زیر وارد فرادرس شده و آموزش موردنظر خود را دریافت کنید.

فایروال ASA چگونه کار می کند ؟

یک فایروال شبکه حالت دار ، مانند Cisco ASA ، معمولاً از بازرسی بسته های حالت دار برای جلوگیری از ورود ترافیک غیر مجاز از خارج به شبکه یا جلوگیری از عبور ترافیک غیرمجاز بین مناطق امنیتی در داخل شبکه استفاده می کند.

یک فایروال حالت دار تمام جلساتی که از دستگاه های کاربر در داخل شبکه آغاز شده اند را ردیابی می کند و به ترافیک خارج از شبکه اجازه می دهد تا به دستگاه آغازگر منتقل شود.

بازرسی بسته حالتی یک لیست کنترل دسترسی را بررسی می کند تا ببیند آیا آدرس IP مبدا یا مقصد (و/یا پورت ها) بسته ورودی اجازه دسترسی به شبکه را دارد یا خیر.

Cisco ASA دارای رابط های فیزیکی زیادی است که می توان آن ها را با استفاده از VLAN به واسط های فرعی تقسیم کرد.

ویژگی های اصلی فایروال Cisco ASA

فیلتر کردن بسته ها

فیلتر بسته که به عنوان بازرسی بسته عمیق نیز شناخته می شود بسیار فراتر از تطبیق آدرس های IP ساده با لیست مجاز است.

فیلتر بسته می تواند تعیین کند که چه پروتکلی مانند TCP ، UDP ، RTP و غیره استفاده می شود و کدام برنامه این ترافیک را ارسال می کند.

این امر امکان ایجاد قوانین بسیار پیچیده تری را فراهم می کند و به جای اینکه فقط بتوان ترافیک را بر اساس آدرس های IP مبدا یا مقصد مسدود کرد ، اکنون می توان قوانینی برای مسدود کردن ترافیک بر اساس پروتکل مورد استفاده یا مسدود کردن یک برنامه خاص ایجاد کرد.

قابلیت NAT / PAT

برای ترجمه آدرس شبکه و ترجمه آدرس پورت برای ترجمه آدرس IP دستگاه منبع از محدوده آدرس IP خصوصی به محدوده آدرس IP عمومی استفاده می شود.

این یک سری فواید دارد. اولاً ، آدرس IP واقعی دستگاه فرستنده پنهان می شود زیرا تمام آنچه دستگاه مقصد می بیند آدرس IP عمومی است که در فایروال جایگزین شده است و نه آدرس خصوصی اصلی.

مزیت دوم این است که بسیاری از دستگاه ها می توانند با استفاده از یک آدرس IP عمومی به اینترنت دسترسی داشته باشند که در استفاده از آدرس های IP عمومی صرفه جویی می کند.

ترجمه آدرس پورت (PAT) به فایروال اجازه می دهد تا به هر دستگاه شماره پورت متفاوتی را اختصاص دهد که به آن اختصاص داده شده است تا زمانی که سرور مقصد به آدرس IP عمومی پاسخ می دهد ، فایروال بداند که کدام آدرس IP داخلی در ابتدا درخواست را ارسال کرده است و بتواند آن را دوباره ارسال کند.

قابلیت SSL / IPSec VPN

فایروال ASA می تواند یک کانال رمزگذاری شده بین شبکه شرکتی و دستگاه دیگری که در شبکه دیگری قرار دارد ایجاد کند.

تونل شبکه خصوصی مجازی (VPN) از تمام ترافیکی که از دستگاه های خارجی به شبکه شرکتی از طریق اینترنت عمومی جریان می یابد محافظت می کند. برای آموزش فایروال سیسکو به صورت حرفه ای باید به صورت کامل کار با وی پی ان را یاد داشته باشید.

این به کاربران راه دور اجازه می دهد تا با استفاده از پروتکل های رمزگذاری IPSec یا SSL به طور ایمن به داده ها از خارج از شبکه شرکت دسترسی داشته باشند.

علاوه بر این ، یک IPSec VPN می تواند یک اتصال امن و رمزگذاری شده بین دو شبکه محلی خصوصی فاصله دار از هم به وسیله اینترنت ایجاد کند.

این یک راه حل اتصال ارزان و ایمن بین دو یا چند شبکه محلی بدون اجاره لینک های اختصاصی WAN گران قیمت بین دو منطقه را امکان پذیر می کند.

ایجاد وی پی ان ایمن نیز نیازمند تجربه و مهارت بالا می باشد ، اگر شما قصد راه اندازی وی پی ان شخصی خود را دارید می توانید آموزش حرفه ای آن را از لینک زیر مشاهده نمایید.

ویژگی های اصلی امنیتی Cisco Firepower

Cisco Firepower یک خط تولید جداگانه است که توسط Cisco خریداری شده است تا بسیاری از خدمات امنیت سایبری اضافی مانند پیشگیری از نفوذ ، پیشگیری از DDOS ، ضد بدافزار ، آنتی ویروس ، اسکن ایمیل ، فیلتر URL و اطلاعات امنیتی پویا را از طریق Cisco TALOS ارائه دهد.

یک دستگاه Firepower به عنوان یک محصول امنیتی نسل بعدی شناخته می شود و می تواند به عنوان یک دستگاه اختصاصی Firepower یا به عنوان یک ماژول سخت افزاری نصب شده در Cisco ASA به شبکه اضافه شود.

یک ASA با Firepower قادر به ارائه خدمات فایروال استاندارد و همچنین خدمات امنیتی پیشرفته دستگاه فایرپاور است که فایروال های نسل بعدی ASA را می سازد.

بسیاری از ویژگی های امنیتی ارائه شده توسط ماژول Firepower با خرید سطوح مختلف مجوز فعال می شوند که به عنوان یک سرویس اشتراک که به صورت سالیانه تمدید می شود در دسترس هستند.

آموزش پیکربندی Cisco ASA

برای پیکربندی دقیق asa سیسکو آموزش فایروال سیسکو را به صورت اصولی قرار دادیم تا به صورت مرحله به مرحله با روش کانفیگ آن آشنا شوید.

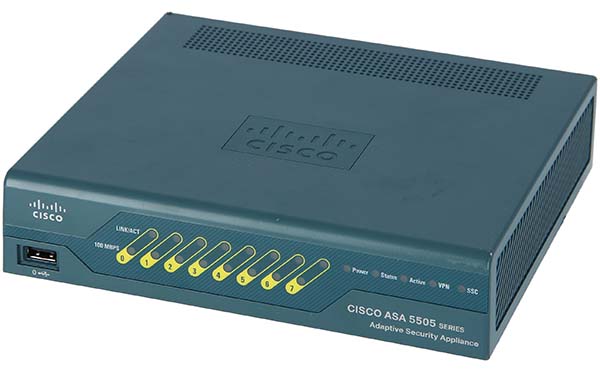

در این آموزش ما از فایروال سیسکو ASA 5505 که کوچکترین مدل در سری جدید دستگاه های سخت افزاری سیسکو ۵۵۰۰ است ، بهره گرفته ایم. اگرچه این مدل برای مشاغل کوچک ، دفاتر یا حتی برای مصارف خانگی مناسب است ، اما قابلیت های امنیتی فایروال آن مانند مدل های بزرگتر (۵۵۱۰ ، ۵۵۲۰ ، ۵۵۴۰ و غیره) است.

فناوری امنیتی تطبیقی فایروال ASA محافظت از فایروال قابل اعتماد ، امنیت پیشرفته برنامه کاربردی ، حفاظت از حمله انکار سرویس و موارد دیگر را فراهم می کند. علاوه بر این ، عملکرد دستگاه ASA 5505 از خروجی فایروال ۱۵۰ مگابیت بر ثانیه و ۴۰۰۰ اتصال فایروال در ثانیه پشتیبانی می کند که برای شبکه های کوچک کافی است.

فرض کنید که ISP شما یک آدرس IP عمومی ثابت (مثلاً ۲۰۰.۲۰۰.۲۰۰.۱) اختصاص داده است و محدوده شبکه داخلی شما ۱۹۲.۱۶۸.۱.۰/۲۴ است. از ترجمه آدرس پورت (PAT) برای ترجمه آدرس IP داخلی به آدرس عمومی رابط خارجی استفاده کنید. تفاوت مدل ۵۵۰۵ با مدل بزرگتر ASA این است که دارای یک سوئیچ ۸ پورت ۱۰/۱۰۰ است که فقط به عنوان لایه ۲ عمل می کند. یعنی نمی توانید یک پورت فیزیکی را به عنوان پورت لایه ۳ پیکربندی کنید. در عوض ، باید VLAN های واسط ایجاد کنید و به هر VLAN رابط های لایه ۲ اختصاص دهید.

قبل از شروع این آموزش باید به صورت کامل کار با تجهیزات شبکه شرکت سیسکو را آموخته باشید تا بتوانید مراحل پیکربندی فایروال های سیسکو را بدون مشکل دنبال نمایید.

برای اینکه با پیکربندی این تجهیزات آشنا شوید بهتر است آموزش مقدماتی تا پیشرفته سیسکو را پشت سر بگذارید ، برای دسترسی به این آموزش فرادرس می توانید از لینک زیر اقدام کنید.

پیکربندی سیسکو ASA 5505

حالا بیایید گام به گام پیکربندی سیسکو ASA 5505 را مرور کنیم.

مرحله ۱ : پیکربندی رابط داخلی فایروال سیسکو

ASA5505(config)# interface Vlan 1

ASA5505(config-if)# nameif inside

ASA5505(config-if)# security-level 100

ASA5505(config-if)# ip address 192.168.1.1 255.255.255.0

ASA5505(config-if)# no shut

مرحله ۲: پیکربندی رابط خارجی vlan (متصل به اینترنت)

ASA5505(config)# interface Vlan 2

ASA5505(config-if)# nameif outside

ASA5505(config-if)# security-level 0

ASA5505(config-if)# ip address 200.200.200.1 255.255.255.0

ASA5505(config-if)# no shut

مرحله ۳: اختصاص اترنت ۰/۰ به Vlan 2

ASA5505(config)# interface Ethernet0/0

ASA5505(config-if)# switchport access vlan 2

ASA5505(config-if)# no shut

مرحله ۴: فعال کردن رابط های باقی مانده بدون خاموش شدن

ASA5505(config)# interface Ethernet0/1

ASA5505(config-if)# no shut

همین کار را برای اترنت ۰/۱ تا ۰/۷ انجام دهید.

مرحله ۵:پیکربندی PAT روی رابط خارجی

ASA5505(config)# global (outside) 1 interface

ASA5505(config)# nat (inside) 1 0.0.0.0 0.0.0.0

پیکربندی PAT زیر برای ASA 8.3 و بالاتر است:

object network obj_any

subnet 0.0.0.0 0.0.0.0

nat (inside,outside) dynamic interface

دستورات بالا همان وظیفه دستورات “global” و “net” را که در نسخه های قبل از ۸.۳ داشتیم ، انجام می دهند.

مرحله ۶: پیکر بندی یک مسیر پیش فرض

مسیر پیش فرض به ISP (با فرض اینکه دروازه پیش فرض ۲۰۰.۲۰۰.۲۰۰.۲ باشد)

ASA5505(config)# route outside 0.0.0.0 0.0.0.0 200.200.200.2 1

مراحل فوق مراحل کاملاً ضروری هستند که باید برای عملیاتی کردن دستگاه پیکربندی شوند. البته ؛ بسیاری از جزئیات پیکربندی دیگر نیز وجود دارد که باید برای افزایش امنیت و عملکرد دستگاه پیادهسازی شوند ؛ مانند لیست های کنترل دسترسی ، NAT استاتیک ، مناطق DHCP ، DMZ و احراز هویت.

بهترین آموزش فایروال سیسکو

همانطور که اشاره شد ، این مراحل ، گام های ابتدایی پیکربندی فایروال سیسکو می باشد ، اگر می خواهید امنیت بیشتر و تغییرات بهتر و کامل تری بر روی فایروال انجام دهید می توانید از آموزش رایگان و کامل فرادرس استفاده نمایید. با کلیک بر روی لینک زیر می توانید به این آموزش دسترسی پیدا کنید.